7月にランサムウェアがドメインコントローラに感染、郡のネットワークサービスがダウンし、メールが使用不能に。3週間たっても復旧のめどがたたないことから、市議会はビットコインで13万ドル(約1400万円)相当の身代金を支払うことを決議、実際に犯人側に支払うことで暗号化解除のためのキーを入手し、復旧にこぎつける

この2つのケースではいずれも、市の職員がメールに添付されていた文書を展開したことからマクロが実行されてランサムウェアに感染、被害が組織内に一気に拡大した。ともに感染したマルウェアは標的型攻撃のランサムウェアとして猛威を振るう「Ryuk(リューク)」であるといわれており、レイクシティのケースでは、さらにEmotetとTrickbotの感染が認められている。

Emotet感染のきっかけとなりやすいのがメールに添付されたWord文書のマクロ実行。マクロ設定では「警告を表示してすべてのマクロを無効にする」を選択することが望ましいこうしたランサムウェアによる大規模な被害の背景には、いくつかの攻撃パターンが存在する。特に顕著なのがEmotetを“運び屋”として使うパターンだ。

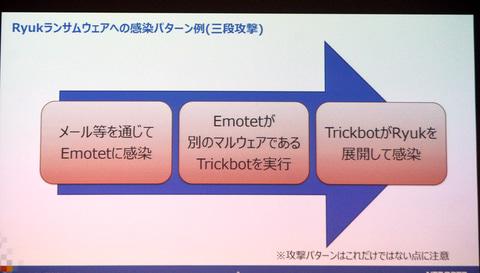

攻撃者はまずメールなどを通してターゲットにマルウェアが仕込まれた添付ファイルを展開させ、PCをEmotetに感染させる。Emotetは自身のメール収集機構により、感染させたPCのメールソフト(Outlook)から送信元の名前/メールアドレス、送信先の名前/メールアドレス、送信したメールの件名や本文を収集。これらの情報をもとに、任意の件名にぶら下がる(スレッドに入り込む)かたちで返信型のメールを関係者に送信する。

「Re: xxxx」で始まるスレッドに届いた返信メールがマルウェアによるものかどうかは、一般の利用者には見分けがつきにくい。Emotetはこうした誤認を誘発することで感染PCの数を増やし、より大きな被害――攻撃者にとってはより大きな利益をもたらすための最初の地ならしを行う。

ターゲットのPCやシステムに潜り込んだEmotetは、次に別のマルウェアである「Trickbot」をダウンロードする。モジュラー型のマルウェアであるTrickbotは、その構造からさまざまな機能(ログインIDやパスワード、ブラウザデータなどの収集、インターフェイスの無効化、C&Cサーバーとの接続、ドメインコントローラの検出など)をモジュールとして追加することが可能であり、ランサムウェアのインストール前にその効果を最大化する準備を整える。

攻撃者はTrickbotで盗み出した情報をもとにドメインコントローラなどシステムのコアとなるターゲットに侵入し、Ryukのペイロードを実行、感染PC上にあるファイルの暗号化を開始し、さらにネットワークで拡散して、ランサムウェアの感染を広げていくというパターンだ。

こうした多段攻撃のパターンを成功に導く最初のトリガーとして、Emotetは非常に適したマルウェアだといえる。

Emotetを起点にしたランサムウェア攻撃パターンの一例ランサムウェアのRyukに乗っ取られたPCではすべてのファイルが暗号化されてしまうため、アクセスが一切できなくなる